ARP Spoofing (ARP Poisoning)

CCNP

Enterprise

Layer 2 Security

MITM

Bu makale ARP Spoofing saldırısını yalnızca “nasıl yapılır” değil, paket yaşam döngüsü, cache davranışı ve kurumsal ağlarda tespit/savunma bakış açısıyla ele alır.

İçindekiler

- 1. ARP’nin Layer 2.5 Mantığı

- 2. ARP Cache ve Yaşam Döngüsü

- 3. ARP Header Alanları

- 4. Cache Poisoning Mekanizması

- 5. MITM Trafik Akışı

- 6. Wireshark ile Tespit

- 7. Enterprise Gerçek Senaryo

- 8. Kurumsal Savunma Katmanları

1. ARP’nin Layer 2.5 Mantığı

ARP, OSI modelinde Layer 2 veya Layer 3 değildir. IP bilgisi taşır fakat Ethernet frame içinde çalışır. Bu yüzden genelde Layer 2.5 olarak adlandırılır.

2. ARP Cache ve Yaşam Döngüsü

Her işletim sistemi ARP cevaplarını geçici olarak cache’ler. Bu cache belirli bir süre sonra zaman aşımına uğrar.

arp -a

- Windows: ~2 dakika (dynamic)

- Linux: ~60 saniye

- Statik kayıtlar süresizdir

3. ARP Header Alanları

Hardware Type : Ethernet (1)

Protocol Type : IPv4 (0x0800)

Opcode : Reply (2)

Sender MAC

Sender IP

Target MAC

Target IP

⚠ Kritik nokta: ARP Reply, Request olmadan kabul edilir.

4. Cache Poisoning Mekanizması

Saldırgan, hedef cihazların ARP cache’lerini sürekli günceller. Bu yüzden saldırı periyodik ARP Reply flood içerir.

192.168.1.1 is-at AA:BB:CC:DD:EE:FF

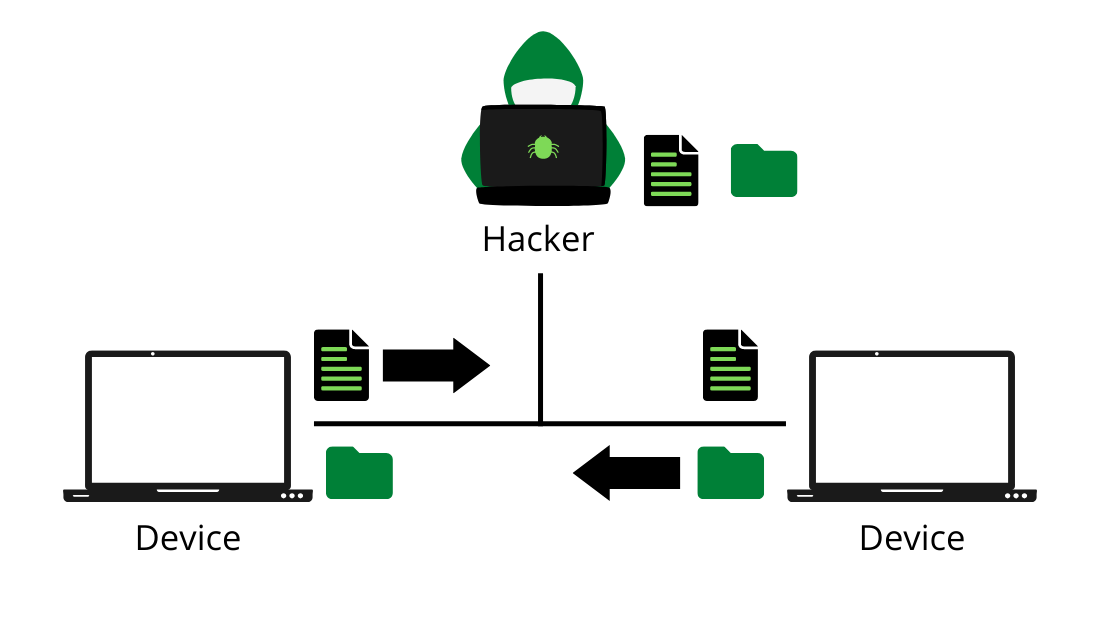

5. MITM Trafik Akışı

- Client → Attacker → Gateway

- Gateway → Attacker → Client

- TLS termination veya downgrade denemeleri

6. Wireshark ile Tespit

arp.opcode == 2

Şüpheli durumlar:

- Aynı IP için farklı MAC adresleri

- Yüksek ARP Reply frekansı

- Gratuitous ARP patlamaları

7. Enterprise Gerçek Senaryo

Kullanıcılar “internet var ama bankalar açılmıyor” şikayeti oluşturur. Firewall loglarında anomali yoktur.

- Switch mirror port açılır

- ARP reply flood tespit edilir

- Rogue device izole edilir

8. Kurumsal Savunma Katmanları

Dynamic ARP Inspection

ip dhcp snooping

ip dhcp snooping vlan 10

ip arp inspection vlan 10

ip arp inspection limit rate 15

Statik IP için ARP ACL

arp access-list STATIC-SERVERS

permit ip host 192.168.1.50 mac host 00:11:22:33:44:55

Log & Monitoring

- DAI violation logs

- SNMP trap

- SIEM entegrasyonu